IOS逆向安全(4)-实战代理绕过

0x01 本文环境

ios 16.1.1

Python 3.13.2

frida 16.7.0

frida-tools 13.6.1node frida代码提示

npm i @types/frida-gumobjection做了frida进一步封装,降低了hook框架的使用门槛

pip install objection==1.11.0关闭ssl校验

ios sslpinning disable0x02 脱壳-frida-ios-dump

git clone https://github.com/AloneMonkey/frida-ios-dump.git

#修改dump.py中ssh配置

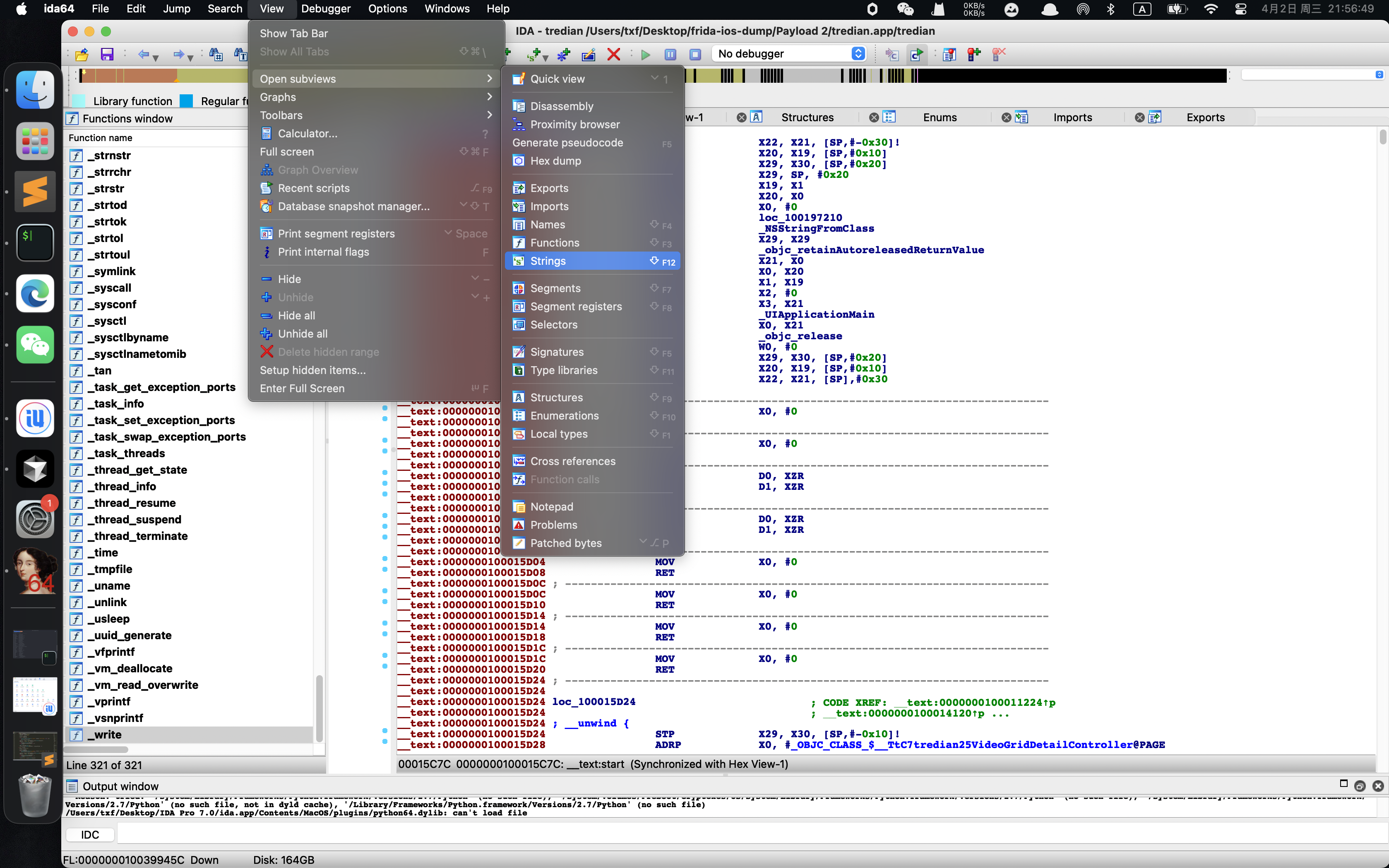

python3 dump.py maihan.tredian拖到ida中,查找字符串

ctrl+F5

搜索“代理”

跟踪过去,然后按x,查看引用

发现函数sub_100107620返回0即可,于是编写脚本

frida绕过代理脚本文件 vpn.js

var module_addr = Module.findBaseAddress("tredian")

Interceptor.attach(module_addr.add(0x107620),{

onEnter:function (args) {

},onLeave:function (retval) {

retval.replace(0);

}

})执行hook命令

frida -UF -l vpn.js

License:

杭州小单纯