软件逆向安全(1)-环境小试

0x01 安装虚拟机

为了安全,先装虚拟机,Windows10激活工具如下

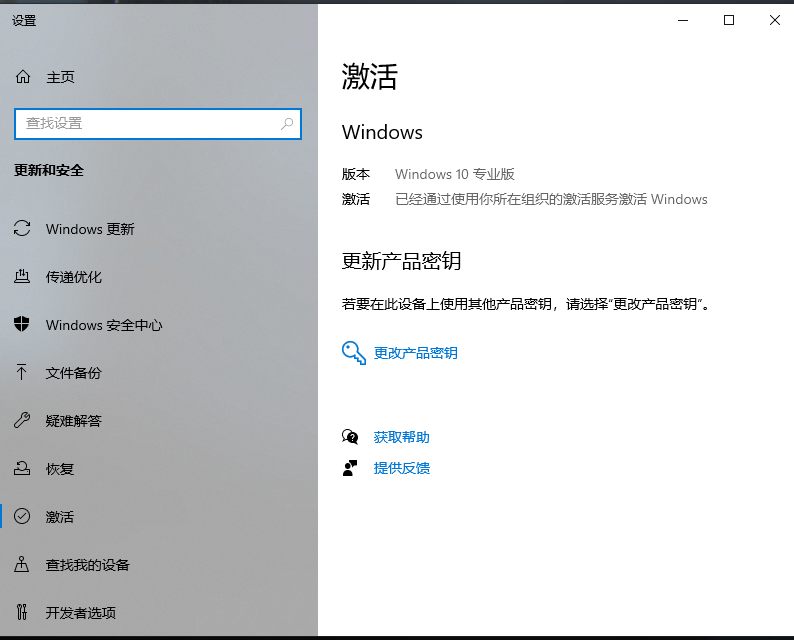

激活后如下图

0x02 工具下载

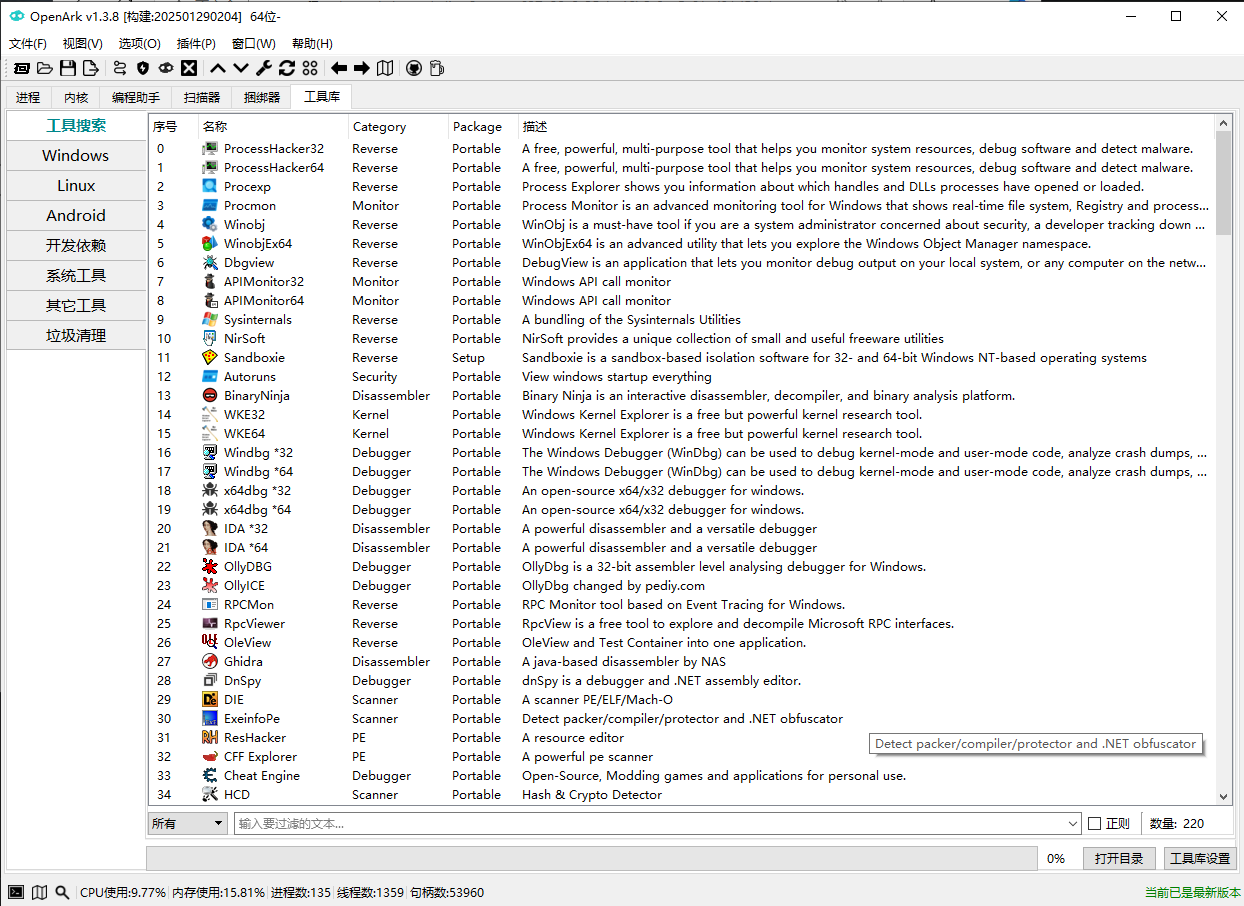

推荐直接用OpenArk,github开源,集成了很多常见的逆向工具。

0x03 32位程序和64位程序分辨

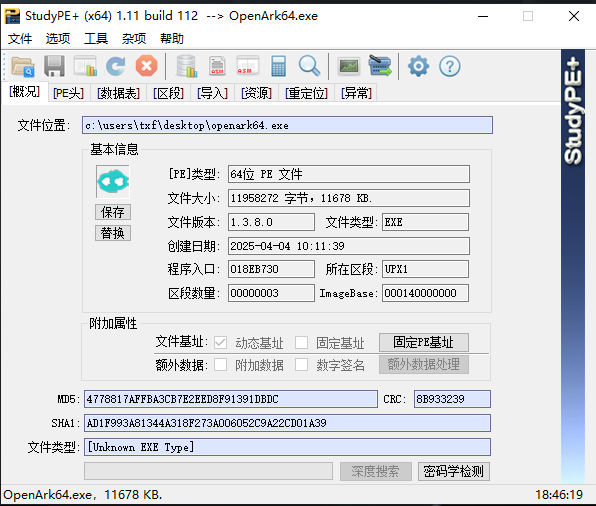

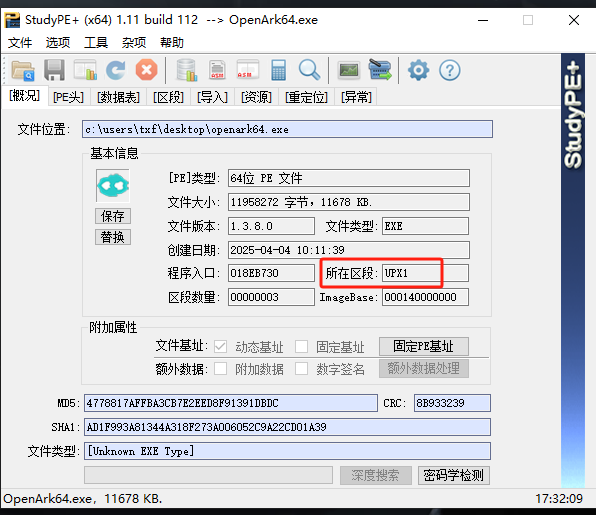

使用StudyPE可以快速判断程序位数和是否加壳等,如下图

0x04 修改工具标题

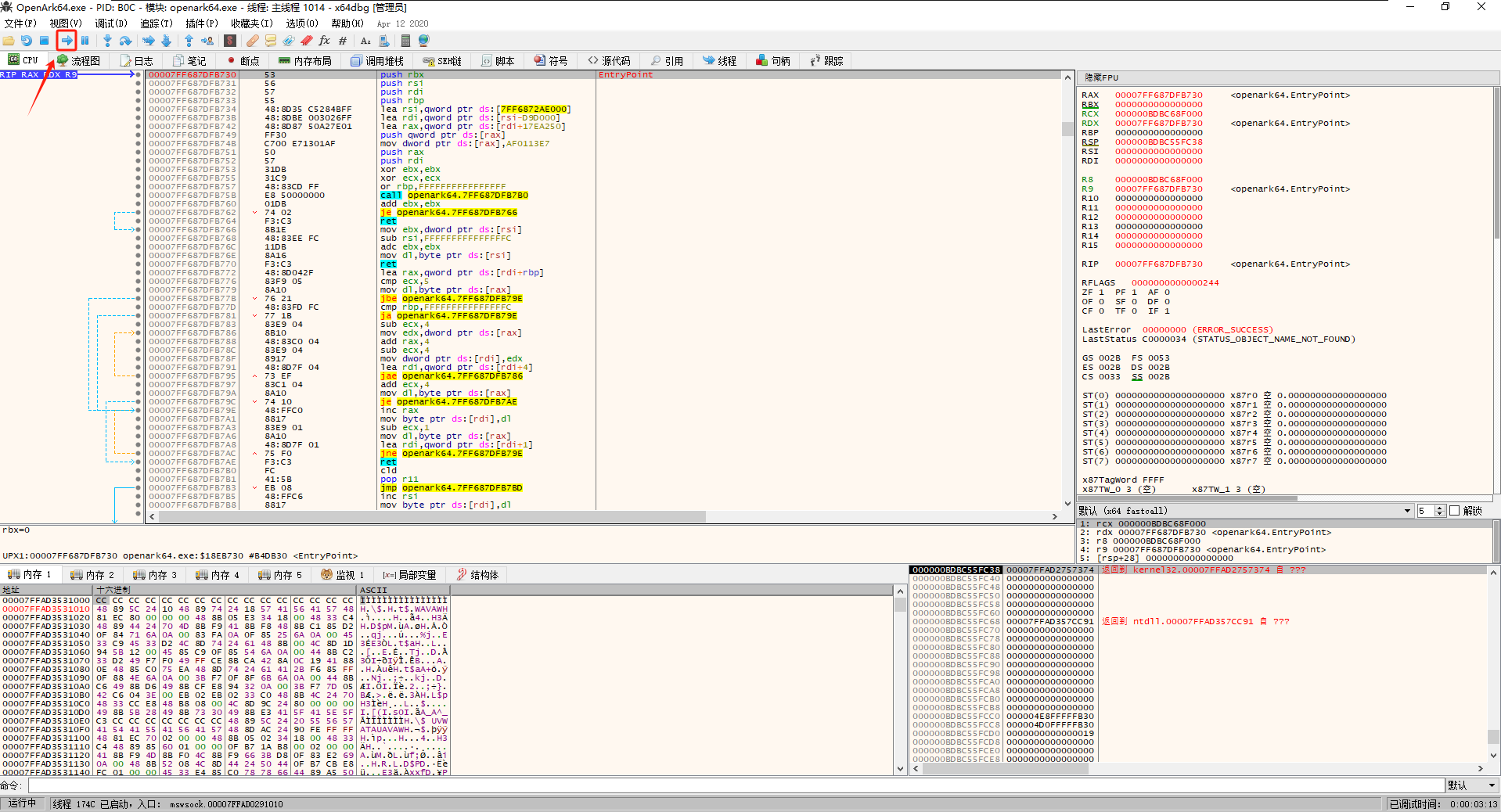

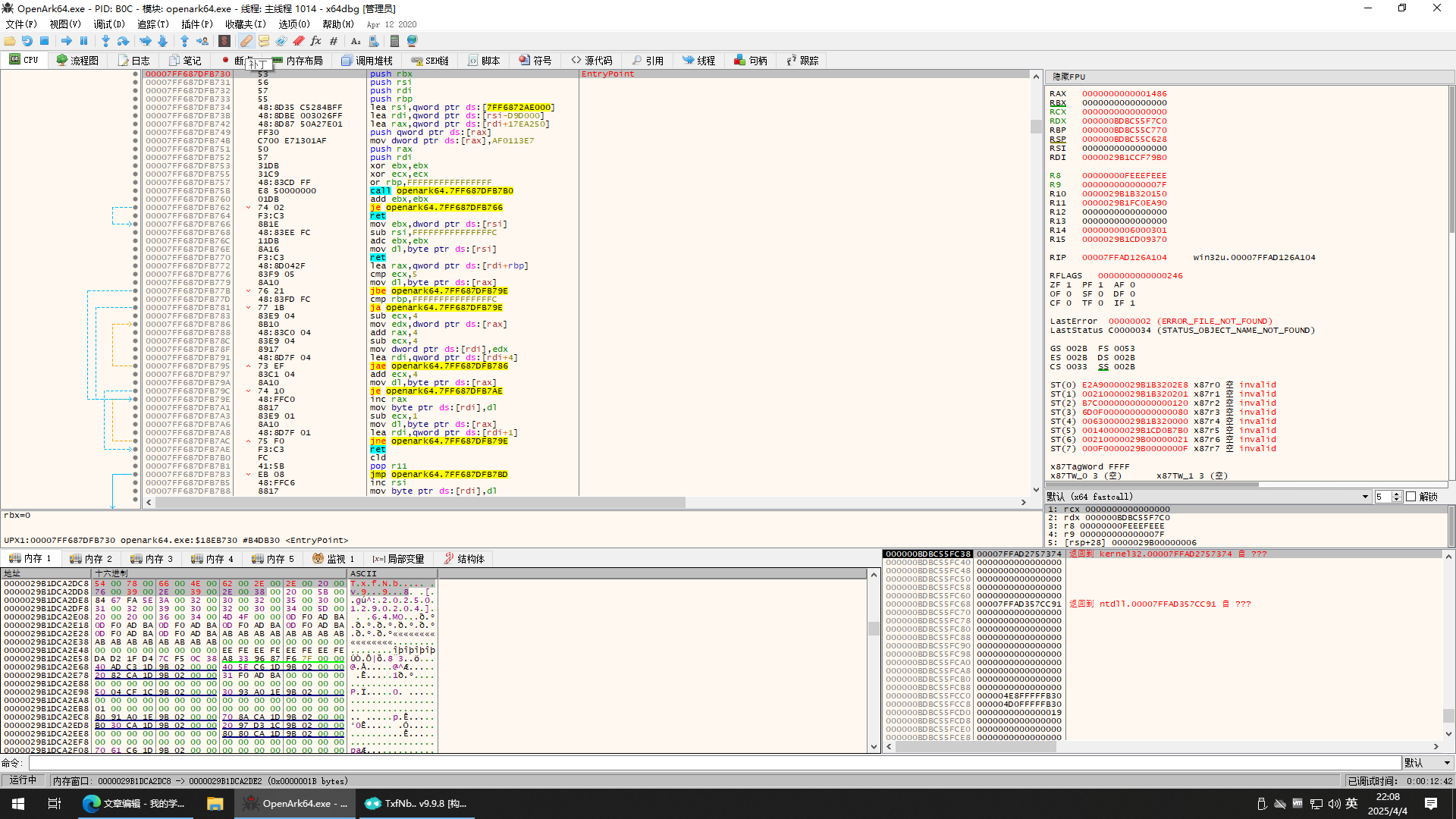

用openark做例子,因为知道他是64位了,所以我直接使用x64dbg 64位的工具操作

拖进去之后点击运行

我们都知道标题数据都放在内存中

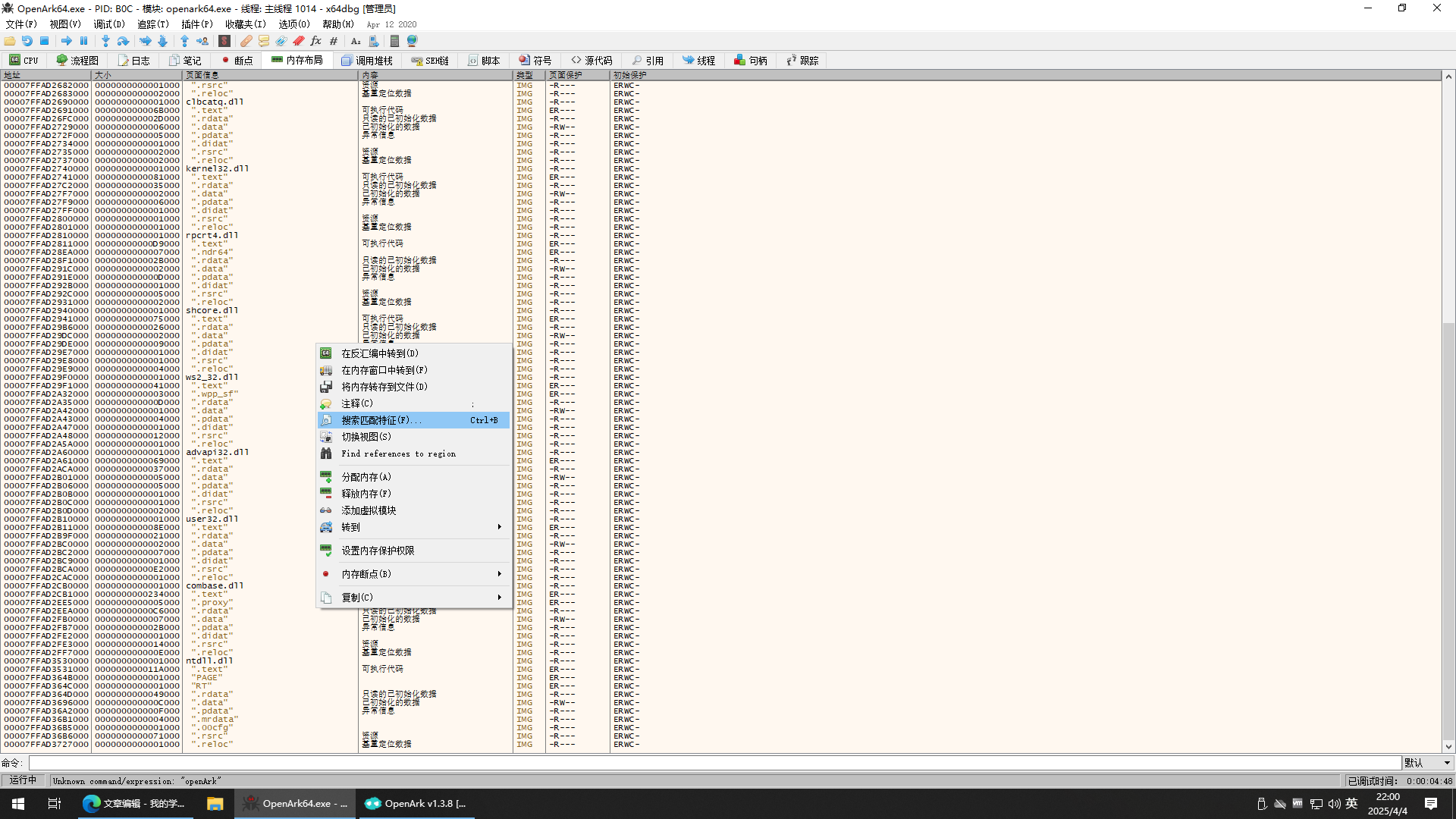

内存布局-搜素匹配特征

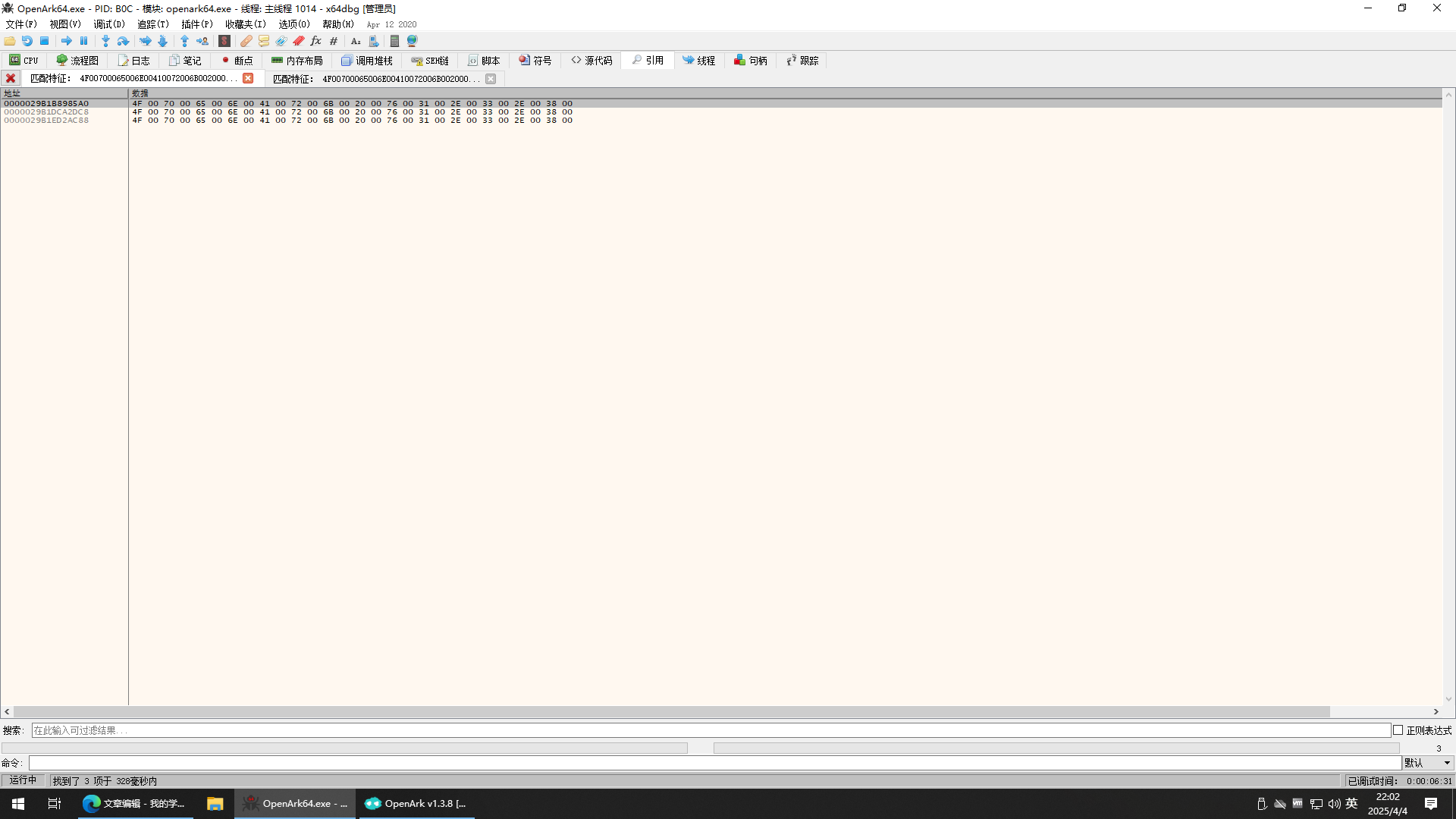

在UNICODE输入标题,搜到结果

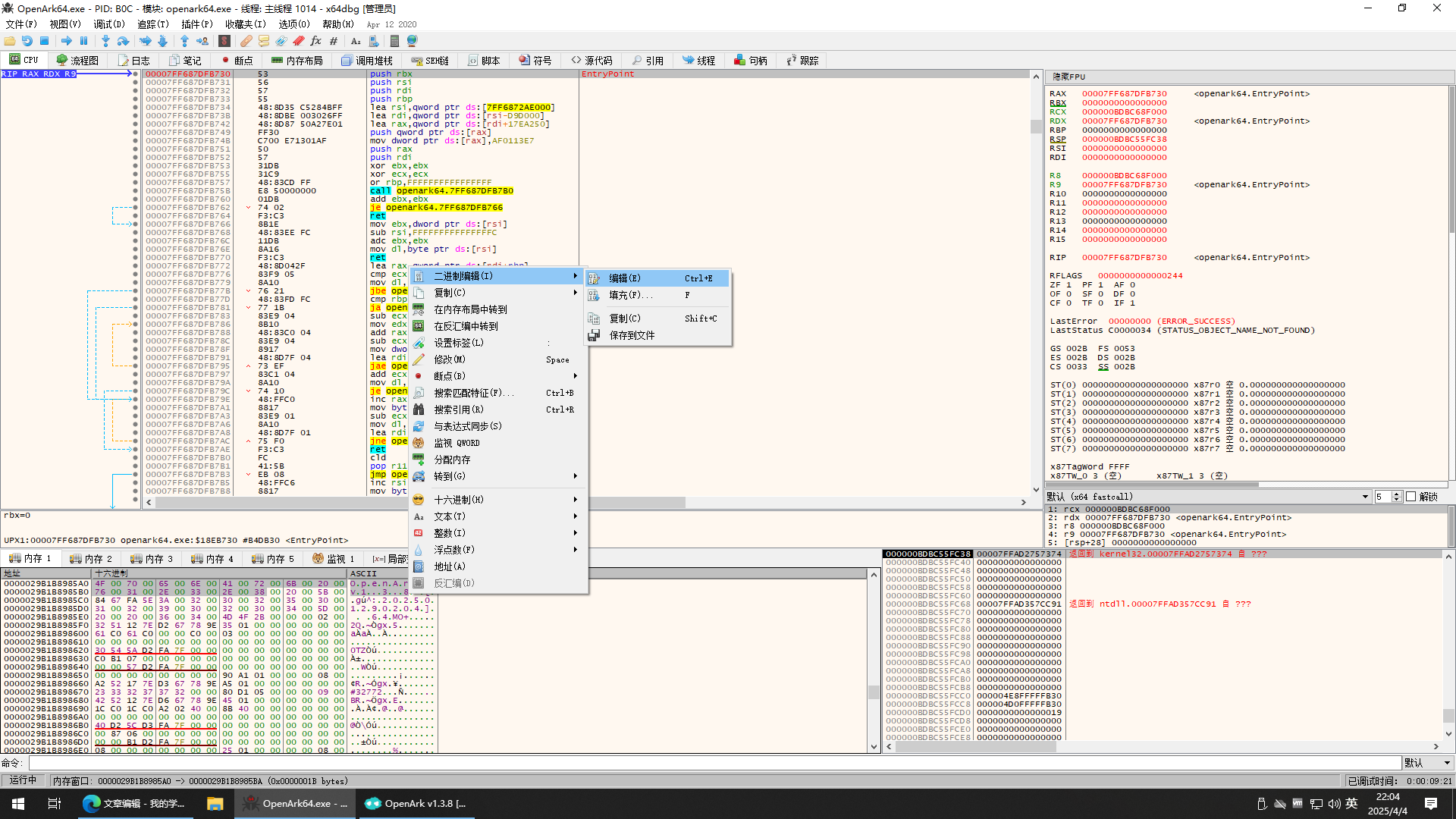

双击跳过去,可以看到标题,选中标题-右键-二进制-编辑

主要修改后和修改前长度保持一致,这里改完后发现没有变化,说明这块内存不允许修改

返回引用-选择下一个尝试

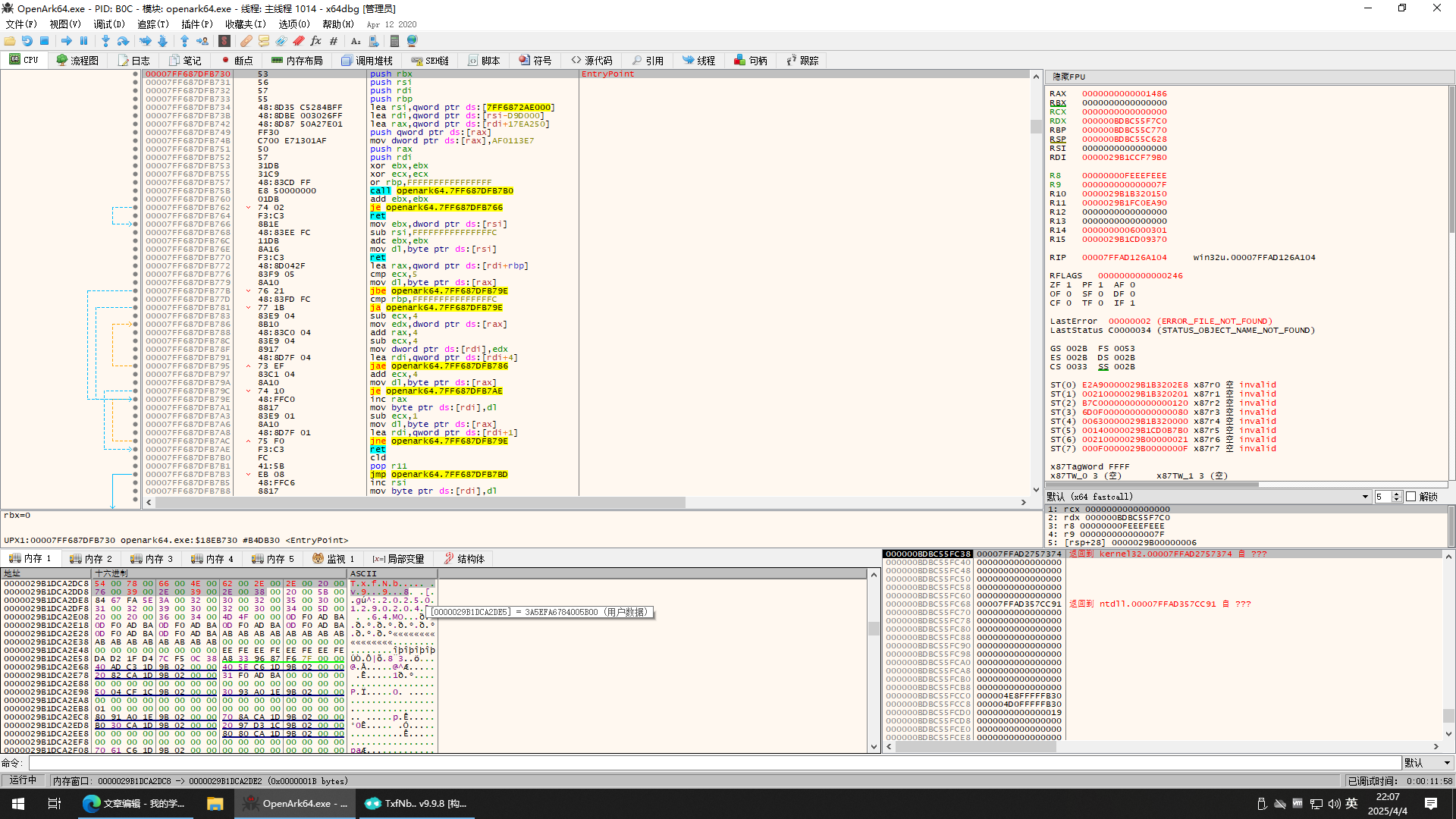

可以正常修改

将修改后的文件打包,点击上方的补丁按钮进行文件修补后保存即可

0x05 软件保护壳类型

了解软件逆向,必须要知道常见的加壳

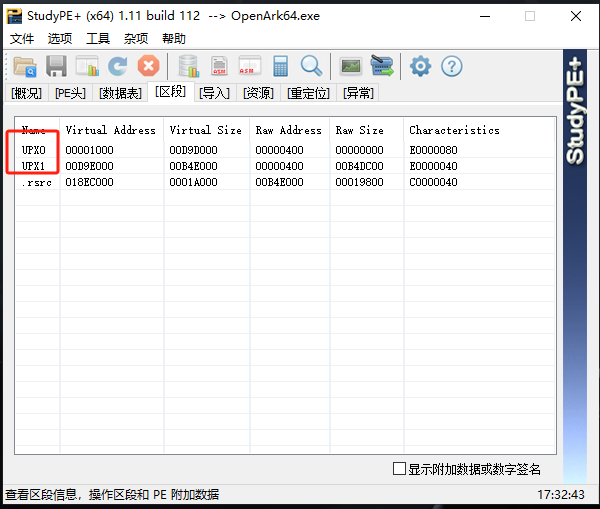

压缩壳 UPX、ASPACK

加密壳 ASProtect、Armadillo、ExeCreptor、Themida

虚拟机保护软件VMProtect

0x06 辨别加壳软件

这里使用StudyPE+,当然使用软件PEiD也是一样的

UPX压缩壳

License:

杭州小单纯